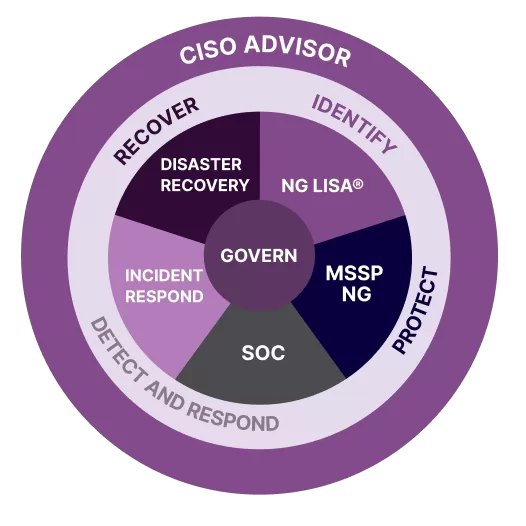

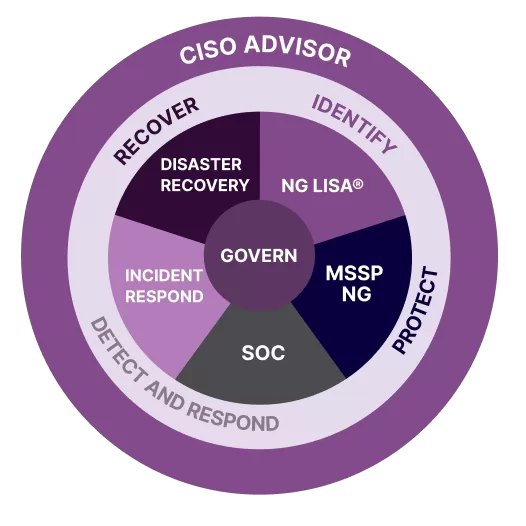

Jornada de Segurança.

Uma jornada segura e estratégica, iluminada por um farol que enxerga além da ameaça.

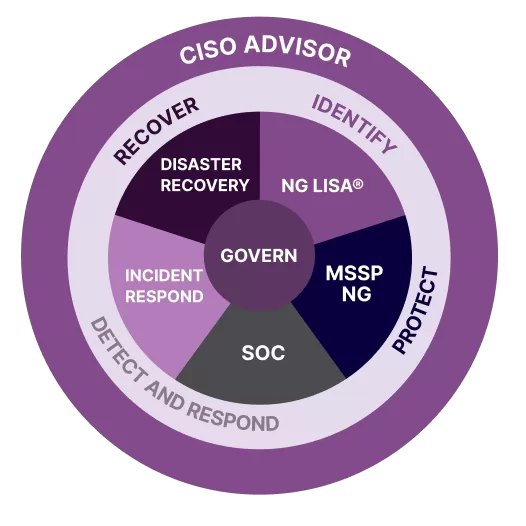

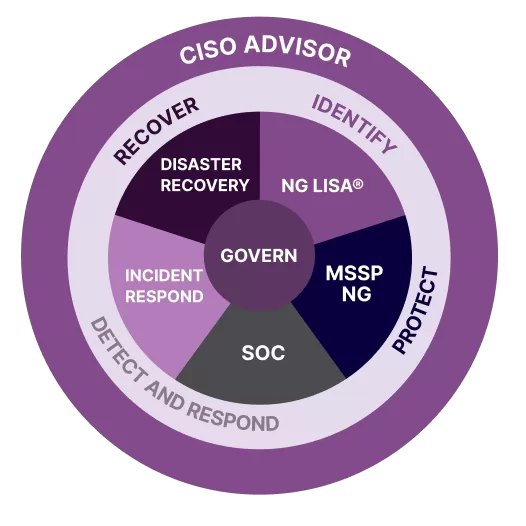

A Under Protection conduz sua empresa por um ciclo contínuo de proteção.

O farol simboliza nosso papel: dar direção, manter vigilância e agir com método, sempre.

01 IDENTIFY

Avaliação dos riscos e vulnerabilidades do ambiente por meio de ferramentas orientadas por IA

Proposta de Soluções corretivas adaptadas às necessidades específicas de cada ecossistema

02 PROTECT

Firewalls avançados e proteção contra invasões

Protocolos antimalware e antiphishing aprimorados pela threat intelligence

Diminuição da superfície de ataque

e das vulnerabilidades

03

DETECT AND RESPOND

Vigilância pelo Centro de Operações de Segurança 24/7

Equipes e protocolos

de respostas a incidentes

Recursos de resposta em tempo

real reforçados por IA e aprendizado

de máquina

04 RECOVER

Desenvolvimento e implementação de planos robustos de recuperação de desastres

Auditoria e Consultoria

Treinamento de profissionais

de auditoria interna

Certificações ISO

As certificações ISO comprovam que a Under Protection segue padrões globais de segurança da informação, privacidade e gestão da qualidade. Elas garantem que

nossos processos sejam auditáveis e confiáveis, reforçando o compromisso em entregar segurança real, governança sólida e eficiência para sua empresa.

Clique em cada item para saber mais sobre esses selos de qualidade.

Metodologias

Adotamos metodologias proprietárias

e frameworks para garantir governança, visibilidade e evolução contínua da segurança.

Clique em cada item para entender cada metodologia.