Saiba como o Zero Trust eleva a segurança das organizações ao evitar incidentes envolvendo uso inadequado de acessos

Metodologia é baseada na premissa de confiança zero e envolve a análise de identidades e comportamentos irregulares para estabelecer a autenticidade das conexões.

Tendo em vista o amplo desenvolvimento tecnológico, a exemplo da Inteligência Artificial, já não é incomum nos depararmos com notícias sobre fraudes de identidade, principalmente a partir do uso de deepfakes, que utilizam a IA na geração de conteúdos falsos. A prática vem sendo considerada por especialistas como um risco político e social, por contribuir com a produção de fake news.

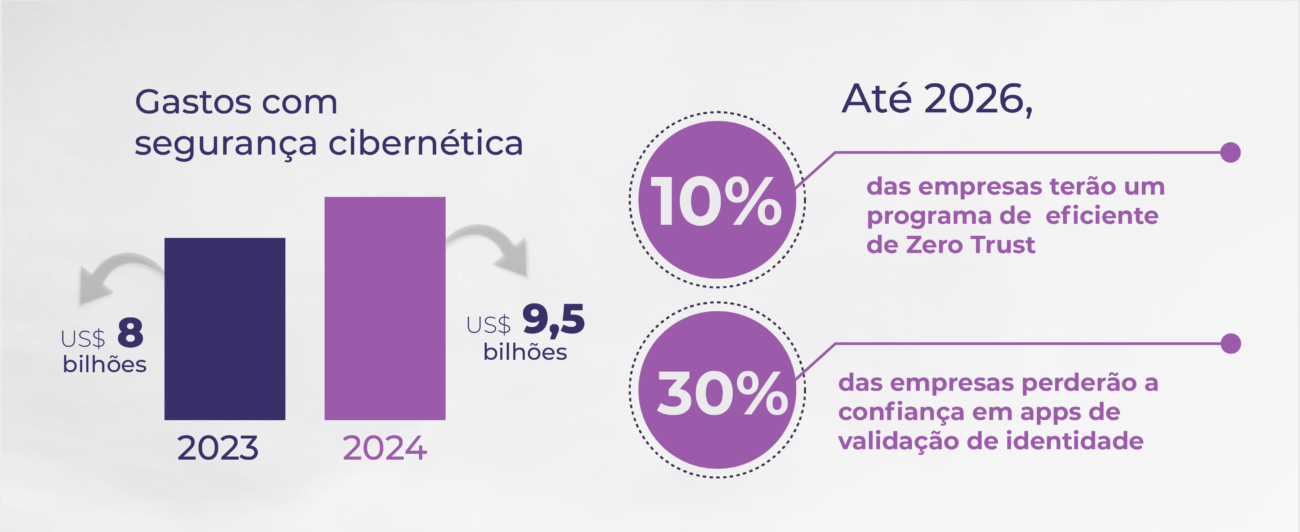

Entretanto, partindo para a ótica corporativa, é importante ressaltar que o uso de deepfakes também pode trazer uma série de prejuízos, sobretudo ao considerarmos sua aplicação como meio para fraudar recursos de autenticação multifator baseados em reconhecimento por imagem ou som. Sobre isso, o Gartner já estima que, até 2026, cerca de 30% das empresas perderão a confiança em apps de validação de identidade, por conta da impossibilidade de certificar se a autenticação apresentada é real ou não.

Segundo dados do Fórum Econômico Mundial, 95% dos incidentes digitais relacionados à segurança começam a partir de um erro humano. Se analisarmos esse dado em conjunto com a média anual de gastos em ciberataques – para a Cybersecurity Ventures, a expectativa é que os valores saltem de 8 bilhões em 2023 para 9,5 bilhões de dólares em 2024 –, fica clara a necessidade de adotarmos recursos que possam gerar mais segurança não apenas na validação de identidades, como também ao ambiente como um todo.

Nessa perspectiva, a metodologia Zero Trust ascende como uma importante solução no fortalecimento da resiliência cibernética. Baseada na premissa “nunca confie, sempre verifique”, a técnica utiliza uma série de controles – que englobam, mas não se limitam à identidade – para validar a autenticidade dos acessos, desde o momento do login até os comportamentos dentro da rede.

Uma estrutura eficiente de ZT vai levar em conta não apenas a validação da conexão, como também o dispositivo em que é feito o acesso, a localização atual e anterior do usuário, o tipo de aplicativo instalado e utilizado no dispositivo, bem como as ações do colaborador no ambiente. Com isso, é possível ter uma camada adicional de proteção ao verificar, por exemplo, quais comportamentos são típicos ou não para aquela credencial, barrando a admissão ao sistema caso alguma atividade anômala seja detectada.

Tudo isso tem o objetivo de garantir a proteção aos dados da empresa e, consequentemente, à sua operação e credibilidade no mercado. Entretanto, apesar dos benefícios previstos pelo Zero Trust, o Gartner estima que, em 2026, somente 10% das empresas terão um programa eficiente de confiança zero. Esse fator eleva a atenção para uma situação muito comum dentro das organizações: a crença de que o ZT considera apenas a validação de identidades.

Na Under Protection, trabalhamos com soluções completas e tecnologias de empresas parceiras para auxiliar o seu negócio a elevar a proteção cibernética. Para conhecer mais sobre a metodologia de confiança zero e saber como aplicar no seu ambiente, fale agora com nossos executivos.